Viren und Malware waren totgeglaubt. Über Jahre schützten Virenscanner mit aktuellen Patternreleases Systeme vor Schadsoftware. Während sich Hacker mittlerweile beim Klau von Unternehmensdaten auf das Ausnutzen von Schwachstellen in Betriebssystemen und Software konzentrieren, rücken die Verbreiter von Malware nun ins Erpressungsgeschäft vor.

Cryptolocker macht die Runde

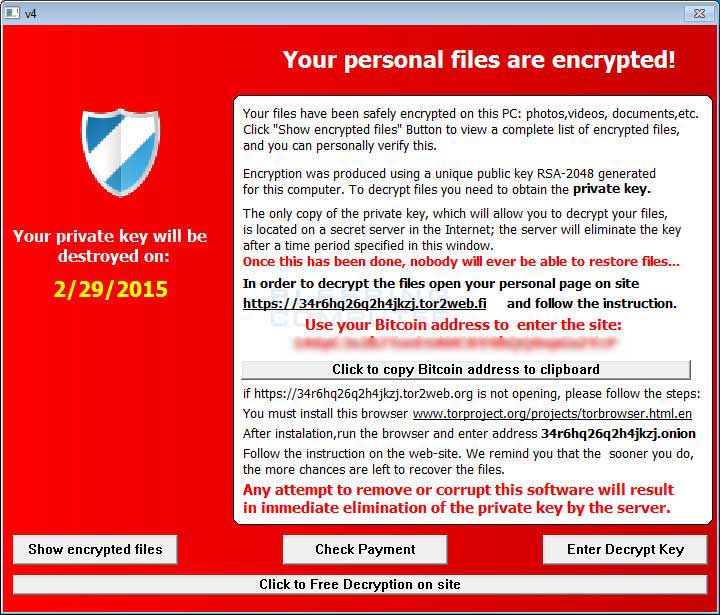

Beim Cryptolocker handelt es sich um Malware, die Dateien oder gesamte Verzeichnisse verschlüsselt und somit unbrauchbar macht. Ist die Malware erst einmal im Netzwerk unterwegs, schauen oftmals ganze Unternehmenslaufwerke folgendermaßen aus:

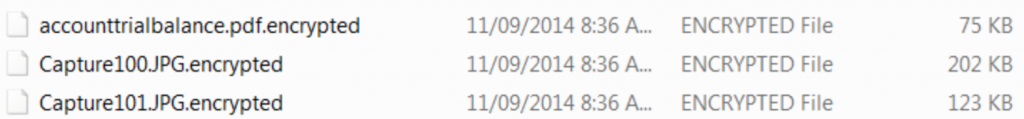

Was ist also passiert? Bei der Ausführung des Lockers wird sich zu einer öffentlich zugänglichen URL verbunden und der Public-Key heruntergeladen. Anschließend wird ein Private-Key auf dem jeweiligen System kreiert, mit diesem dann die Files verschlüsselt werden.

Alle verschlüsselten Dateien sind anschließend unbrauchbar. Um diese Dateien wieder entschlüsseln zu können wird natürlich der Private-Key benötigt, mit diesem die Dateien initial verschlüsselt wurden. Netterweise kann man sich diesen Private-Key jederzeit beim Entwickler der Malware kaufen:

Für den Kauf des Private-Keys (sehr bequem via Bitcoin) hat man normalerweise 72 Stunden Zeit. Sind diese vergangen, wird der Key nicht wie angekündigt gelöscht, allerdings erhöht sich der Preis für diesen meistens stündlich.

Auch meine Unternehmensdaten wurden verschlüsselt, was kann ich tun?

Ist die Malware erstmal auf der Festplatte und den Netzlaufwerken aktiv, kann recht wenig gemacht werden. Neben dem Freikaufen mit Bitcoins ist der Restore des Systems aus dem Backup die letzte Option. Da es den Cryptolocker schon seit einigen Jahren gibt, gab es auch immer wieder Lösungsansätze bereits verschlüsselte Dateien ohne den Kauf des Private-Keys wiederherzustellen. Leider erscheint in den letzten Wochen beinahe stündlich eine neue Version des Cryptolockers, die diese Lösungen mittlerweile unbrauchbar gemacht haben.

Prävention

Der Cryptolocker ist oftmals auch auf Systemen unterwegs, die mit einem aktuellen Virenscanner ausgestattet sind. Dies ist möglich, da sich der Code der Malware wie beschrieben scheinbar stündlich ändert. Ist die aktuelle Version also nicht in den Patterns des Virenscanners vorhanden, wird die Malware nicht erkannt und kann sich auf den Systemen ausbreiten. Um ausreichend präventive Maßnahmen ergreifen zu können, ist es wichtig zu verstehen, auf welche Art und Weise diese Malware verteilt wird.

Verteilung durch E-Mails

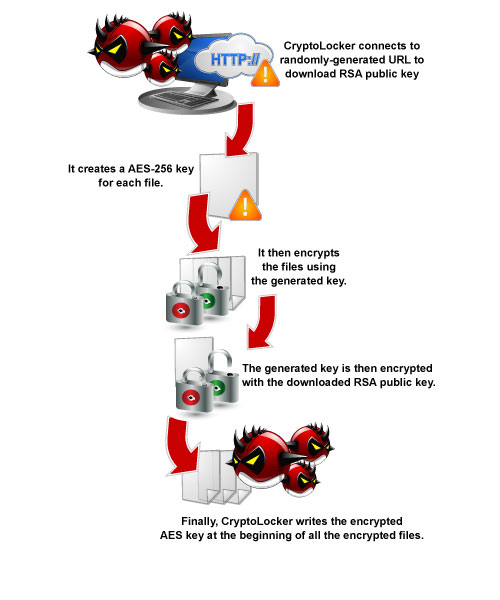

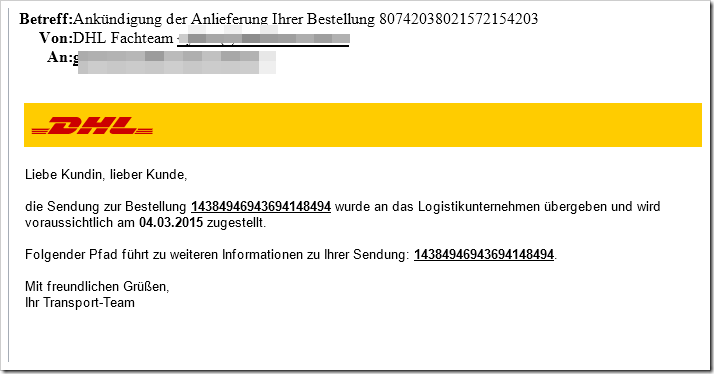

Jeder kennt die gefälschten DHL Lieferbenachrichtigungen oder Telekomrechnungen, die immer wieder im E-Mail Postfach eintrudeln.

Obwohl hinlänglich bekannt ist, dass Anhänge in diesen E-Mails niemals angeklickt werden sollten, passiert dies immer wieder. Meistens ist der Cryptolocker als PDF-Datei verpackt. Hierbei ist es wichtig, dass ein Virenscanner neben dem herkömmlichen Scannen von Dateien auch ein sogenanntes „True File Type Scanning“ unternimmt. Dies bedeutet, dass der Viresncanner bei jeder Datei nicht nur dessen Endung, sondern auch den tatsächlichen Filetype erkennt.

Verteilung durch den Aufruf von Schadwebsites

Da Anhänge von E-Mails immer öfters an Spam-Filtern oder E-Mail Gateways hängen bleiben, wird Malware auch durch Links in E-Mails verbreitet. Durch das Anklicken des Links wird meistens direkt ein Download gestartet. Nutzer führen oftmals zu intuitiv diese Dateien im Browserdialog aus und starten somit den eigentlichen Crypto-Vorgang. Um das Aufrufen des Links zu verhindern ist der Einsatz einer Web-Reputation ein sinnvoller Ansatz. Ein Web-Reputation Dienst bewertet die Glaubwürdigkeit von Webdomänen nach einem Scoring-Verfahren, indem Informationen wie das Alter einer Website, historische Änderungen des Speicherorts und Anzeichen von verdächtigen Aktivitäten zurückverfolgt werden, die durch die Malware-Verhaltensanalyse entdeckt wurden. Anschließend werden diese durchsucht und Benutzer vom Zugriff auf infizierte Websites abgehalten.

Um die Genauigkeit zu erhöhen und Fehlalarme zu reduzieren, weist der Web-Reputation Dienst Reputationsbewertungen bestimmten Links innerhalb einer Website zu. Dabei wird nicht die gesamte Website klassifiziert oder gesperrt, da es vorkommen kann, dass nur Teile einer legitimen Site gehackt wurden. Außerdem können sich Reputationen dynamisch mit der Zeit ändern.

Zielgerichtetes Ausnutzen von Vulnerabilities

Auch wenn der Cryptolocker bisher keine Schwachstellen von Software angreift, sollte der Schutz vor zielgerichteten Attacken nicht vergessen werden. Das Glück im Unglück beim Treffen des Cryptolockers ist, dass keine vertraulichen Daten Ihr Unternehmen verlassen. Solange ein Backup der verschlüsselten Daten vorhanden ist, kann der Verlust von ein paar Stunden Arbeit (schmerzlich) verkraftet werden. Ziel von Hackern ist jedoch oftmals der Datendiebstahl. Im Gegensatz zum unternehmensinternen Verlust von Daten, kann der Diebstahl von beispielsweise Kundendaten an Dritte oftmals weitreichende Folgen haben. Ich habe mich bereits vor einigen Monaten mit dieser Materie im teamix Blog beschäftigt: IPS/IDS mit Trend Micro Deep Security

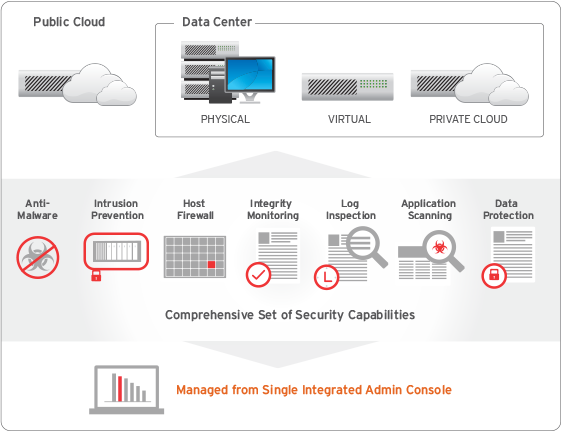

One to rule them all – Trend Micro Deep Security

Um sich vor allen genannten Eventualitäten bestmöglich schützen zu können, empfehlen wird den Einsatz von Trend Micro Deep Security. Diese Sicherheitssuite vereint Anti-Malware, Web-Reputation, IPS/IDS und eine hostbasierte Firewall in einem Produkt. Durch das Nutzen von verschiedenen Schnittstellen am VMware ESXi-Hypervisor ist es mit Deep Security möglich, virtuelle Maschinen agentenlos vor Anti-Malware oder Sicherheitslücken innerhalb des Gast-Betriebssystems zu schützen. Auch physikalische Systeme oder virtuelle Maschinen anderer Hypervisor-Lösungen können hierbei weiterhin „klassisch“ per Agent mit Trend Micro Deep Security geschützt werden.

Wenn Sie weitere Fragen zu diesem Blogartikel haben oder das beschriebene Produkt gerne im Rahmen eines Live-Hacking Vortrages sehen möchten, melden Sie sich doch einfach bei uns – wir freuen uns darauf, Ihnen die Security-Funktionalitäten von Deep Security persönlich näher zu bringen.

Huch? Was genau muss man an seinem System kaputt konfigurieren, damit der Klick auf einen Link aus einer Email den Download einer Datei startet und diese automatisch ausführt?