Ransomware ist nichts Neues

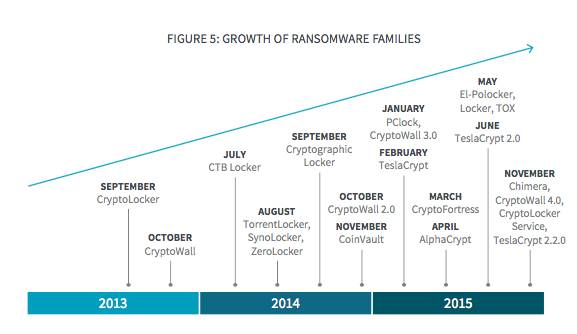

Ransomware ist ein Überbegriff für Malware, die den Computer und/oder Daten eines Opfers durch Verschlüsselung dieser in Geiselhaft nimmt. Möchte der Betroffene seine Daten wieder zugänglich machen, wird ein Lösegeld fällig, das bequem via BitCoins bezahlt werden kann. Anschließend erhält der Geschädigte den Entschlüsselungs Key und kann so wieder alle Dateien verwenden. Eine genauere Beschreibung dieser Art der Malware können Sie in einem meiner früheren Artikel finden: Cryptolocker , Datenverlust kann vermieden werden. Der Fund der ersten bekannten Ransomware geht in das Jahr 1989 zurück, als der Schädling AIDS TROJAN DISK mit Hilfe einer infizierten Diskette Daten verschlüsselte. Während Ransomware seitdem nie wirklich vom Markt verschwand, nahm die Bedrohungslage seit 2012 zu und gipfelte 2015 in verschiedensten Varianten der Ransomware.

Verbreitung durch E-Mails

Wenn es um Ransomware geht, steht und fällt alles mit Ihren Benutzern. Egal ob Phishing E-Mail oder das Klicken auf eine bösartige URL: die Benutzer sind für Angreifer das leichteste Ziel. Seit Oktober 2015 hat das Sicherheitsunternehmen Trend Micro mehr als 99 Millionen Ransomwarebedrohungen abgewehrt, von denen sich 99 Prozent in bösartigen E-Mails oder Web Links befanden.

Verteilungsweise

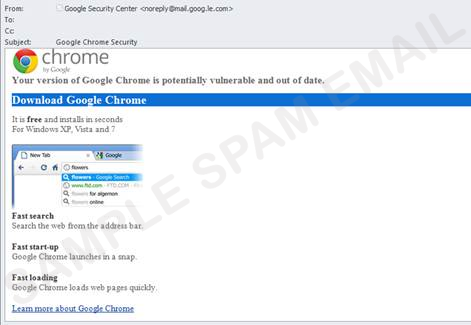

Ransomware versteckt sich normalerweise in bösartigen Anhängen von Spam-Nachrichten. Hierbei dienen JavaScript, Makros oder andere Technologien als Downloader der eigentlichen Ransomware. Beispielsweise hat CryptoLocker einen bösartigen Anhang (meist eine UPATRE-Variante), die ZeuS/ZBOT herunterlädt. Dieser Information Stealer lädt dann CryptoLocker auf das System und führt den Schädling aus. Auch JavaScript-Anhänge wurden gefunden, die automatisch Ransomware-Varianten herunterladen, so etwa XORBAT, ZIPPY, TeslaCrypt 4.0 oder CryptoWall 3.0. Auch VBScript nutzten die Cyberkriminellen, um Locky und CERBER zu verteilen. Damit lässt sich die Malware nicht nur verschleiern sondern auch Scanner können vermieden werden (Quelle trendmicro.com). Besonders beliebte Inhalte dieser Phishing Mails sind, für den Benutzer bekannte, Themen wie Mobilfunkrechnungen oder Browserdownloadlinks. Die Qualität dieser Phishing Mails variiert recht stark. Während viele E-Mails sehr leicht durch das menschliche Auge als dubios eingestuft werden, zeugen andere Varianten von hoher Qualität und verleiten selbst geschulte Benutzer das ein oder andere Mal zum Klick auf Anhang oder Link.

Trend Micro Deep Discovery

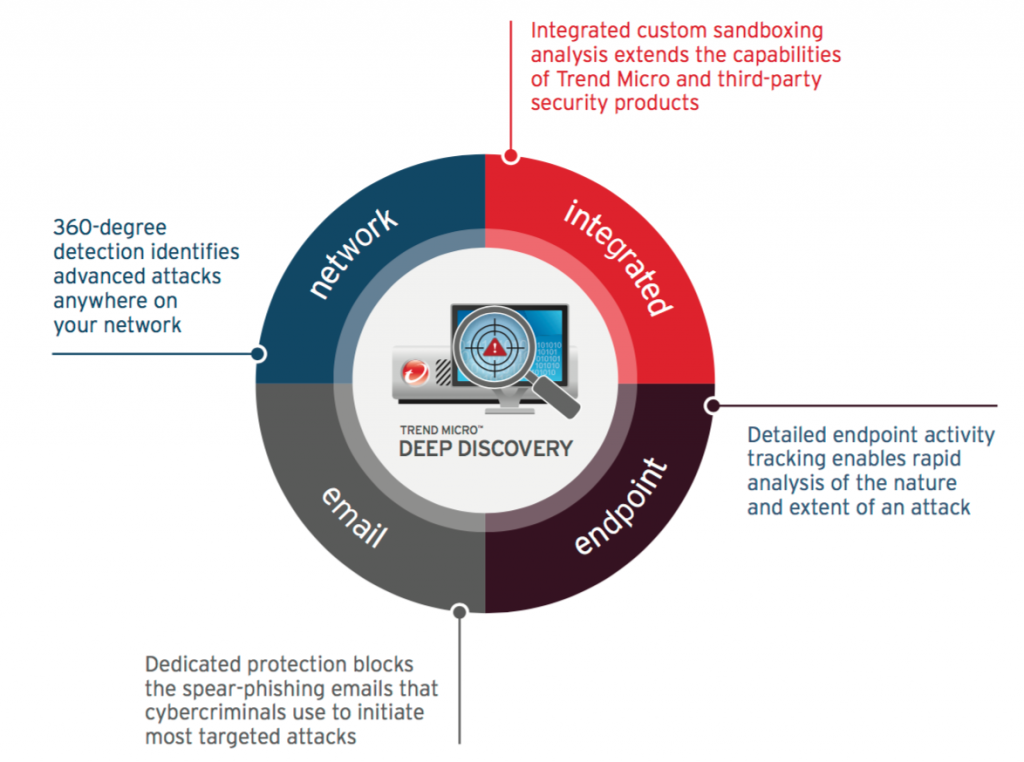

Herkömmliche Virenscanner schützen oftmals nicht vollumfänglich gegen Ransomware, da sich diese beinahe minütlich verändert und deswegen in vielen Fällen nicht vom Signatur basierten Virenscanner erkannt werden. Um bisher unbekannte Ransomware als diese zu enttarnen bedarf es eine Verhaltensanalyse und damit ein Sandboxing der Files oder Links. Hier setzt Trend Micro mit der Produktfamilie Deep Discovery an. Die Produkte der Deep Discovery dienen dem Schutz vor Bedrohungen durch getarnte und gezielte Angriffe, sowie der Analyse dieser.

Trend Micro Deep Discovery E-Mail Inspector

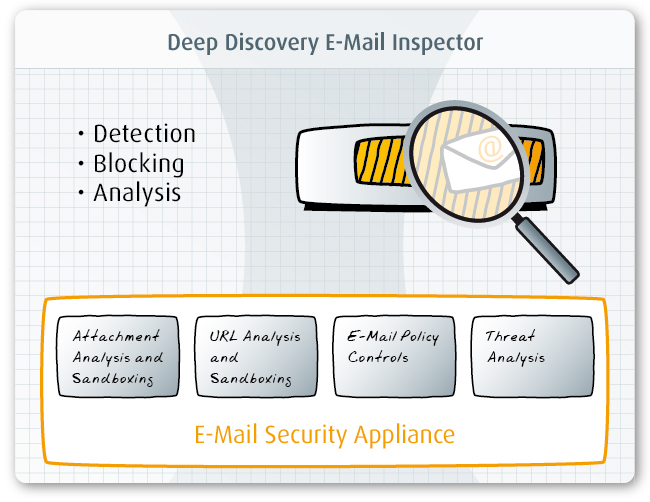

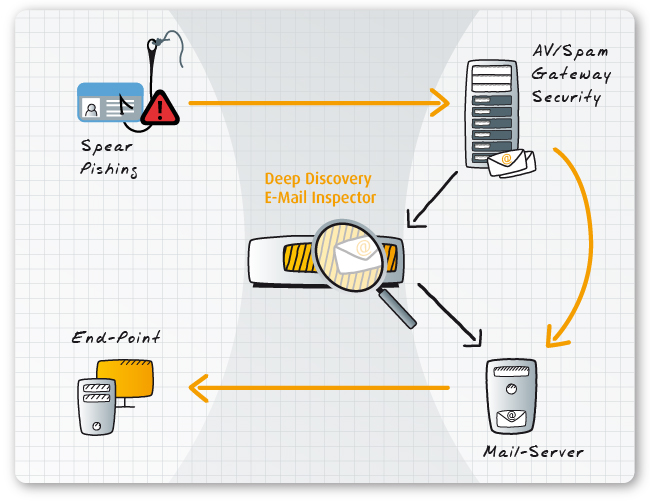

Deep Discovery Email Inspector ist eine E-Mail-Sicherheitsappliance, die mittels moderner Erkennungstechniken und Sandboxing Spear-Phishing-E-Mails erkennt, die häufig in der ersten Phase eines gezielten Angriffs zum Einsatz kommen. Die Hardwareappliance reduziert das Angriffsrisiko, da sie eine zusätzliche Schutzschicht zur transparenten E-Mail-Überwachung hinzufügt. Diese Schicht entdeckt bösartige Inhalte, Anhänge und URLs, die von herkömmlichen E-Mail-Sicherheitslösungen unerkannt bleiben.

E-Mail Inspector wird zusammen mit einem bestehenden E-Mail-Gateway- und Server-Sicherheitslösungen im Netzwerk ausgeführt. Diese ist dafür zuständig offensichtlichen Spam oder Viren auszufiltern, sodass Deep Discovery den Fokus auf gut getarnte Phishing Mails legen kann. Die Lösung kann entweder im Modus MTA (Sperren) oder BCC (Überwachen) ausgeführt werden. Dafür müssen keine Änderungen an Richtlinien oder an der Verwaltung Ihrer bestehenden Produkte vorgenommen werden. Durch die Architektur können alle Art von Mailserversystemen, nicht nur Microsoft Exchange, geschützt werden.

Hier eine Zusammenfassung der angebotenen Features:

- Analyse von E-Mail-Anhängen

Untersucht werden E-Mail-Anhänge zuerst mithilfe mehrerer Erkennungsengines wie Heuristik oder Anti-Malware Scanning. Zeigt das File während dieser Vorgänge Auffälligkeiten auf, liefert allerdings noch kein genaues Ergebnis, wird dieses in das beutzerdefinierte Sandboxing übergeben. Durch dieses Verfahren werden nur ‚Härtefälle‘ durch das aufwendige Sandboxing untersucht - Analyse und Reporting

Spätestens seit Einführung des neuen IT-Sicherheitsgesetzes, das Betreiber kritischer Infrastrukturen verpflichtet Sicherheitsvorfälle dem BSI zu melden, ist die Analyse und das Reporting dieser essentiell wichtig - Erkennung von Exploits in Dokumenten

Spezielle Erkennungs- und Sandboxing-Verfahren entdecken Malware und Exploits in gängigen Office-Dokumenten - Benutzerdefiniertes Sandboxing

Sandbox-Simulation und -Analysen werden in Umgebungen durchgeführt, die genau Ihren Desktop-Softwarekonfigurationen entsprechen. So können verschiedene virtuelle Maschinen wie z.B Windows 7, Windows 8 oder Windows 10 ausgeführt werden. So kann ein möglichst genaues Abbild der Client Umgebung geschaffen werden - Analyse von eingebetteten URLs

URLs in E-Mails werden mithilfe von Reputationsprüfung, Inhaltsanalyse und Sandbox-Simulation analysiert. So können URLs beispielsweise über einen unabhängigen DSL Anschluss im Live Betrieb getestet werden und somit die Gefahr veralteter Patternstände minimiert werden - Kennwortinformationen

Das Entsperren von kennwortgeschützten Dateien und Zip-Dateien wird mithilfe vom Kunden bereitgestellter Schlüsselwörter und einer Vielzahl von Heuristiken durchgeführt - Flexibilität bei Verwaltung und Installation

Dank der gezielten Untersuchung von E-Mails kann praktisch jede Art der Umgebung geschützt werden. Der E-Mail Inspector kann zusammen mit jeder beliebigen E-Mail-Sicherheitslösung installiert und entweder im Modus MTA (Sperren) oder BCC (Überwachen) ausgeführt werden

Wenn Sie weitere Fragen zu diesem oder anderen Blogartikel haben oder das beschriebene Produkt gerne im Rahmen eines Live Vortrages sehen möchten, melden Sie sich doch einfach bei uns – wir freuen uns darauf, Ihnen die Security-Funktionalitäten von Deep Discovery persönlich näher zu bringen.