Heute dreht sich alles um ein altbekanntes, aber in letzter Zeit von Kunden deutlich aktiver angesprochenes Thema: Malware bzw. Malware Protection. Dies klingt im ersten Moment nach einer selbstverständlichen Angelegenheit, jedoch gibt es auch in diesem Bereich immer neue Lösungsansätze, die der extrem gestiegenen Anzahl an Attacken bzw. Malwares entgegenwirken sollen. Aber von Anfang an: Was ist Malware überhaupt?

Allgemein

Per allgemeiner Definition bezeichnet Malware Computerprogramme, die entwickelt wurden, um vom Benutzer unerwünschte, bzw. schädigende Funktionen auszuführen. Wie diese Funktionen aussehen, ist natürlich vom Typ/der Gattung der Malware abhängig, jedoch hat hier vermutlich jeder selbst schon einmal entsprechende (schmerzliche) Erfahrungen gesammelt.

Natürlich ist eine Anti-Viren Lösung auf Clients und Servern im Enterprise-Bereich heutzutage absoluter Standard, allerdings nähern wir uns im Rahmen dieses Blogposts der folgenden Frage an:

Sind damit alle Angriffsflächen betrachtet, bzw. macht es generell Sinn über ein mehrstufiges Anti-Malware Konzept nachzudenken?

Worauf diese Frage ganz konkret abzielt, lässt sich in folgendem Aspekt beschreiben:

Dort, wo in der Praxis der größte Dateiaustausch, bzw. die zentrale Ablage von Dateien im Unternehmen stattfindet, ist in Kundenumgebungen leider oft keinerlei Anti-Malware Schutz oder proaktiver Mechanismus vorhanden: Dem Speichersystem selbst. Hier verlässt man sich sehr stark auf AV-Komponente am zugreifenden Client, die (hoffentlich) beim Zugriff auf eine infizierte Datei auf einem Netzwerkshare entsprechend handelt und den Zugriff unterbindet bzw. die konfigurierte Infektionsreaktion ausführt. Dies immer unter der Voraussetzung, dass es sich um einen zentral verwalteten Client des Unternehmens handelt und die Pattern-Files immer automatisiert und zuverlässig aktualisiert werden. Ich denke, die hier angedeutete Problematik ist in der Praxis insgesamt kein unbekanntes Thema.

Wäre es nicht ein smarter Ansatz, eine potentielle Bedrohung bereits auf Storage-Ebene zu erkennen und eine daraus resultierende Maßnahme zu ergreifen, noch bevor überhaupt ein über CIFS zugreifender Client damit in Berührung kommen kann?

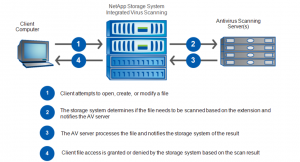

Genau hier setzt das Produkt Trend Micro ServerProtect for NetApp an: Eine Anti-Malware Lösung, die direkt am Storage sitzt und über entsprechende Schnittstellen die CIFS-Zugriffe auf das Storage überwacht. Damit lässt sich ein 2-stufiges Anti-Malware Konzept aufbauen, das neben der AV-Komponente auf dem Client vorgelagert auf Storage-Ebene greift. Anhand des folgenden Screenshots lässt sich die grundsätzliche Funktionsweise von ServerProtect sehr gut veranschaulichen:

Architektur

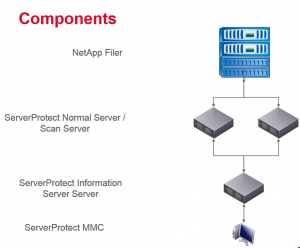

Um genauer zu verstehen wie ServerProtect aufgebaut ist, nachfolgend ein kurzer Überblick über die einzelnen beteiligten Komponenten:

NetApp Filer = Zu schützendes NetApp Storage System auf Basis von Data ONTAP (7-Mode oder Clustered Data ONTAP), das CIFS-Fileservices im Netzwerk anbietet und geschützt werden soll.

Information Server = Zentrale Konfigurationsinstanz der ServerProtect Infrastruktur; Alle Einstellungen und administrativen Aufgaben werden hier durchgeführt und an die Scan Server weitergegeben. Dieser Server hält alle Konfigurationsinformationen, lädt stellvertretend für alle Komponenten Pattern-Updates und verteilt diese an die ihm zugewiesenen Scan Server.

Scan Server (Normal Server) = Komponente, welche die eigentlichen Scanvorgänge auf Basis der vom Information-Server bereitgestellten Konfiguration ausführt. Diese Server verbinden sich über die in Data ONTAP integrierte AV-Schnittstelle mit dem/den angegeben Filer(n) um die entsprechenden Zugriffe über CIFS zu überwachen, bzw. die von den Usern angefragten Dateien auf Malware zu untersuchen

Management Konsole = Clientseitige Verwaltungskonsole durch die auf den Informationen Server zugegriffen werden kann –> Das Administrationswerkzeug für ServerProtect

Alle ServerProtect Komponenten werden auf Basis von aktuell gängigen Windows Server Betriebssystemen (2008, 2008 R2, 2012) installiert und werden dann über den Informationenserver bzw. der in Data ONTAP integrierten AV-Schnittstelle miteinander verbunden.

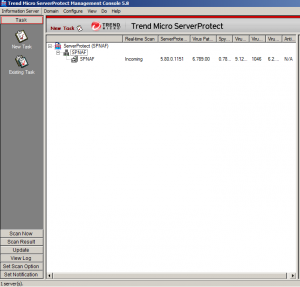

Trend Micro ServerProtect for NetApp – Management-Oberfläche

Wie viele Scan Server in einer Produktivumgebung installiert bzw. eingesetzt werden müssen, ist abhängig von der Größe der zu schützenden Infrastruktur (Anzahl der NetApp Controller, Anzahl der zeitgleichen CIFS-Zugriffe) sowie dem gewünschten Redundanz-/Failoverkonzept.

Grundsätzlich lässt sich jedoch eine Installation von ServerProtect for NetApp in folgende Schritte unterteilen:

- Download der von Trend Micro bereitgestellten Installationsressourcen für ServerProtect for NetApp

- Bestandsaufnahme: Wie viele NetApp Controller bzw. HA-Paare sollen geschützt werden?, Wie viele gleichzeitige CIFS-Zugriffe finden pro Controller statt? –> Wichtig für Schritt 3

- Bereitstellung der notwendigen Server (natürlich als VMs 😉 ) und Basisinstallation der ServerProtect Komponenten

- Konfiguration der AV-Schnittstelle von Data ONTAP auf den jeweiligen NetApp-Systemen

- Aufnahme der Storage Systeme in ServerProtect

- Konfiguration und Anpassung der Scan-Konfigurationen für Real-Time und Schedule-Scan

- Konfiguration der Alarmierungen

Lizenzierung

Abschließend gehen wir noch kurz auf das Lizenzierungsmodell von ServerProtect for NetApp ein:

Trend Micro ServerProtect for NetApp wird auf der Basis von zugreifenden Usern in folgenden Schritten lizenziert:

| Useranzahl | Lizenz-Schritt |

|---|---|

| 26 – 250 User | in 5er-Schritten |

| 251 – 1.000 User | in 10er-Schritten |

| 1.000 + x User | in 25er Schritten |

Lizenziert wird also jeder User, der Zugang zu einem Computer hat bzw. direkt oder indirekt mit dem Netzwerkserver verbunden ist, auf dem die Trend Micro Software installiert ist oder durch diese geschützt wird. Dies gilt auch bei zeitversetzter Nutzung eines Computers durch mehrere Mitarbeiter.

Heißt konkret für ServerProtect for NetApp: Alle User die auf eine über das zu schützende NetApp Storage-System bereitgestellte CIFS-Freigabe zugreifen können, müssen bei der Lizenzierung berücksichtigt werden.

Eine gute Grundlage zur Ermittlung der benötigten Lizenzen kann z.B. die Anzahl der personalisierten E-Mail-Accounts in der Firma sein.

Das Gute an diesem Lizenzmodell: Es spielt keinerlei Rolle wie viele Scan Server im Back-End deployed werden müssen.

Sind die User sauber lizenziert, ist die Anzahl der installierten ServerProtect Scan Server irrelevant. Wenn man also im Rahmen des Live-Betriebs feststellt, dass die Anzahl der aktuell bereitgestellten ScanServer nicht mehr ausreicht, kann man jederzeit problemlos nachskalieren ohne sich um Lizenzen Gedanken machen zu müssen.

Fazit

Ich hoffe, dieser Artikel hat einen guten ersten Überblick über ServerProtect for NetApp, bzw. generell Ideen geliefert, warum es durchaus Sinn macht (zusätzlich) bereits vorgelagert auf Storage-Ebene Malware-Scanning zu betreiben. Denn eben genau dort wo viele Benutzer zentral auf Dateien zugreifen bzw. diese austauschen, ist das potentielle Risiko am Größten, sich unbemerkt entsprechende Malware „ins Haus zu holen“.

Gerne hilft auch unser Consulting-Team bei der Konzeption bzw. der Einrichtung von ServerProtect als zusätzliche „Line of Defense“ um ihr Storage bzw. ihre Daten bestmöglich zu schützen.

Hallo,

habt ihr den ServerProtect for NetApp schon auf Windows Server 2012r2 zum laufen gebracht?

Bei uns bleibt die Installation nach Eingabe der „Logon Informationen“ mit dem Fehler „Access is denied“ stehen.

Gruß

Stefan